Das OLG Hamburg hat bereits am 27.06.2013 entschieden, dass fehlende Datenschutzerklärungen auf Websites abgemahnt werden können. Betroffen sind nicht nur die Webshop-Betreiber sondern wirklich ALLE Website-Betreiber. Dass immer noch viele Websites keine Datenschutzerklärung beinhalten zeigt leider, dass diese wichtige Information noch nicht bis zu deren Betreibern durchgedrungen ist.

Wer kann heute noch von sich behaupten, dass er den vollen Überblick hat über das geltende Internetrecht? Eine Hand voll Urteile sticht aus der immer komplexer werdenden Informationsdichte hervor, die nicht nur wenige sondern viele oder sogar jeden betreffen. Dazu gehört sicherlich das Urteil des OLG Hamburg vom 27.06.2013 Az. 3 U 26/12, nach dem fehlende Datenschutzerklärungen abmahnfähig sind.

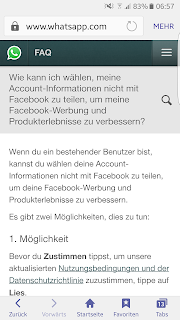

|

| Website ohne Datenschutzerklärung? Das Abmahn-Monster lauert schon! |

Eine Datenschutzerklärung ist Pflicht

Während die Impressums-Pflicht nach § 5 TMG heute fasst Jedermann ein Begriff ist, wissen deutlich weniger Menschen, dass nahezu alle Webseiten zusätzlich eine rechtskonforme Datenschutzerklärung im Sinne von § 13 TMG enthalten müssen.

Hierzu ein Auszug aus dem TMG:

§ 13 Pflichten des Diensteanbieters

(1) Der Diensteanbieter hat den Nutzer zu Beginn des Nutzungsvorgangs über Art, Umfang und Zwecke der Erhebung und Verwendung personenbezogener Daten sowie über die Verarbeitung seiner Daten in Staaten außerhalb des Anwendungsbereichs der Richtlinie 95/46/EG des Europäischen Parlaments und des Rates vom 24. Oktober 1995 zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten und zum freien Datenverkehr (ABl. EG Nr. L 281 S. 31) in allgemein verständlicher Form zu unterrichten, sofern eine solche Unterrichtung nicht bereits erfolgt ist. Bei einem automatisierten Verfahren, das eine spätere Identifizierung des Nutzers ermöglicht und eine Erhebung oder Verwendung personenbezogener Daten vorbereitet, ist der Nutzer zu Beginn dieses Verfahrens zu unterrichten. Der Inhalt der Unterrichtung muss für den Nutzer jederzeit abrufbar sein."

Intertessant: Datenschutzverstöße waren bislang nicht abmahnbar

Für die bisherige Nichtbeachtung der Datenschutzerklärungs-Pflicht gibt es einen Grund: Verstöße gegen § 13 TMG wegen fehlender Datenschutzerklärungen wurden bis zu diesem Urteil nicht als abmahnbare Wettbewerbsverletzungen eingeordnet. Verantwortlich dafür war, dass die Rechtsprechung bis 2013 einen Wettbewerbsbezug von § 13 TMG ablehnte. Es konnte also nicht nach UWG abgemahnt werden. Dadurch verkam die Pflicht zur Einbindung einer Datenschutzerklärung zum berühmten "zahnlosen Papiertiger".

Achtung: Fehlende, fehlerhafte und unvollständige Datenschutzerklärungen sind jetzt abmahnfähig

Das OLG Hamburg (Urteil vom 27.06.2013, Az. 3 U 26/12) urteilte, dass § 13 Abs. 1 TMG sehr wohl eine Marktverhaltensregel darstellt. Dies hat zur Folge, dass fehlende oder fehlerhafte Datenschutzerklärungen nun einen abmahnfähigen Wettbewerbsverstoß darstellen..

Hier der maßgebliche Teil der Urteilsbegründung zu § 13 TMG:

„Bei dieser Norm handelt es sich nach Auffassung des Senats um eine im Sinne des § 4 Nr. 11 UWG das Marktverhalten regelnde Norm (a.A. KG GRUR-RR 2012, 19). Diese Vorschrift setzt u.a. Art. 10 der Datenschutzrichtlinie 95/46/EG um, die nicht nur datenbezogene Grundrechte gewährleisten (Erwägungsgrund 1), sondern auch den grenzüberschreitenden Verkehr personenbezogener Daten auf ein einheitliches Schutzniveau heben soll (Erwägungsgründe 6 und 7), weil ein unterschiedliches Schutzniveau ein Hemmnis für die Ausübung von Wirtschaftstätigkeiten auf Gemeinschaftsebene darstellen und den Wettbewerb verfälschen könne (Erwägungsgrund 7 Satz 2). Die Regelungen der Richtlinie dienen deshalb auch der Beseitigung solcher Hemmnisse, um einen grenzüberschreitenden Fluss personenbezogener Daten kohärent in allen Mitgliedsstaaten und in Übereinstimmung mit dem Ziel des Binnenmarktes zu regeln (Erwägungsgrund 8). Entgegen der Auffassung des Kammergerichts (a.a.O.) handelt es sich deshalb bei dem Verstoß gegen § 13 TMG nicht nur um die Missachtung einer allein überindividuelle Belange des freien Wettbewerbs regelnden Vorschrift. Denn § 13 TMG soll ausweislich der genannten Erwägungsgründe der Datenschutzrichtlinie jedenfalls auch die wettbewerbliche Entfaltung des Mitbewerbers schützen, indem gleiche Wettbewerbsbedingungen geschaffen werden. Die Vorschrift dient mithin auch dem Schutz der Interessen der Mitbewerber und ist damit eine Regelung i.S. des § 4 Nr. 11 UWG, die dazu bestimmt ist, das Marktverhalten im Interesse der Marktteilnehmer zu regeln (vgl. Köhler in: Köhler/Bornkamm, UWG, 29. Aufl., Rn 11.35c zu § 4 UWG). Angesichts der vorgenannten, der Datenschutzrichtlinie zugrundeliegenden Erwägungen ist darüber hinaus anzunehmen, dass die Aufklärungspflichten auch dem Schutz der Verbraucherinteressen bei der Marktteilnahme, also beim Abschluss von Austauschverträgen über Waren und Dienstleistungen, dienen, indem sie den Verbraucher über die Datenverwendung aufklären und dadurch seine Entscheidungs- und Verhaltensfreiheit beeinflussen (vgl. auch Köhler, a.a.O., Rn. 11.35d).“

Urteil 2015 bestätigt: Das Landgericht Köln teilt die Auffassung des OLG Hamburg

Das Landgericht Köln sieht im Fehlen einer Datenschutzerklärung ebenfalls einen abmahnfähigen Wettbewerbsverstoß (LG Köln, Beschluss vom 26.11.2015, Az. 33 O 230/15).

Das gilt nicht nur für Webshops. ALLE Webseiten-Betreiber sind betroffen!

Wer jetzt glaubt, er wäre nicht betroffen, da er keinen Webshop betreibt, liegt leider daneben. Wer eine Webseite betreibt auf der personenbezogene Daten verarbeitet werden, der muss dort über eine sofort auffindbare richtige und vollständige Datenschutzerklärung verfügen. Eine fehlende, falsche oder unvollständige Datenschutzerklärung kann somit ab sofort und wird vermutlich früher oder später abgemahnt werden.

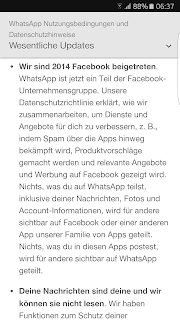

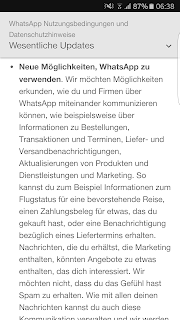

Neu seit 2016: Abmahnungen auch durch Verbraucherschutz- und Wettbewerbsverbände

Im Februar 2016 ist das Gesetz zur Verbesserung der zivilrechtlichen Durchsetzung von verbraucherschützenden Vorschriften des Datenschutzrechts in Kraft getreten. Dadurch muss jetzt nicht mehr der Betroffene selbst aktiv werden, sondern jetzt können also auch Verbraucherschutz- und Wettbewerbsverbände Verstöße im Datenschutz abmahnen - auch fehlende, falsche oder unvollständige Datenschutzerklärungen. Wenn sich das erstmal herumgesprochen hat, ist mit einer regelrechten Abmahnwelle zu rechnen.

Soweit muss es nicht kommen: Handlungsempfehlungen von yourIT

Abmahnungen sind ärgerlich - vor allem, wenn man diese hätte vermeiden können. Was ist zu tun? Wenn Sie Betreiber einer Website oder Internetpräsenz sind, sollten Sie sich schnellstmöglich vergewissern, ob Ihr Webauftritt über eine rechtskonforme, vollständige und fehlerfreie Datenschutzerklärung verfügt. Diese sollte den tatsächlichen Umgang mit personenbezogenen Daten beschreiben. Außerdem muss die Datenschutzerklärung über

Wenn Sie keine Datenschutzerklärung auffinden können, besteht dringender Handlungsbedarf. Dann besteht jederzeit das Risiko, dass Mitbewerber und Verbände Sie auf Unterlassung und Erstattung von Abmahnkosten in Anspruch nehmen.

Wenn Sie eine Datenschutzerklärung auf Ihrer Internetpräsenz finden, sollten Sie prüfen, ob diese vollständig und rechtskonform ist. Um eine auf ihr Angebot passende Datenschutzerklärungen zu erstellen, können Sie auch einen Generator verwenden, z.B. den kostenlosen Generator des Kollegen Thomas Schwenke.

Finger weg von kostenlosen Datenschutzerklärungs-Generatoren

Im Internet finden sich zahlreiche kostenlose Muster-Datenschutzerklärungen und auch sogenannte Generatoren für Datenschutzerklärungen. Die Aufsichtsbehörden stehen „Instant-Datenschutzerklärungen“ aus dem Editor eher skeptisch gegenüber. Zumindest Unternehmer sollten das Gespräch mit einem Datenschutz-Berater dem kostenlosen Muster vorziehen.

Marketing mit Datenschutz nicht vergessen

Ja, Datenschutz kann auch für Marketing und Werbung genutzt werden. So lange Ihr Mitbewerb in Sachen Datenschutz noch schläft, sollten Sie Ihr Engagement in Sachen Datenschutz als Marketinginstrument einsetzen. Wie das funktioniert und auf was Sie achten sollten, erklären Ihnen gerne die Datenschutz-Berater der yourIT in einem ersten kostenlosen Gespräch.

Sie möchten wissen, wie wir das bei anderen Kunden bereits gewinnbringend umgesetzt haben? Dann fordern Sie unser Whitepaper an. Schreiben Sie uns dazu eine E-Mail mit dem Betreff Datenschutzerklärung an info@yourIT.de.